«Лаборатории Касперского»

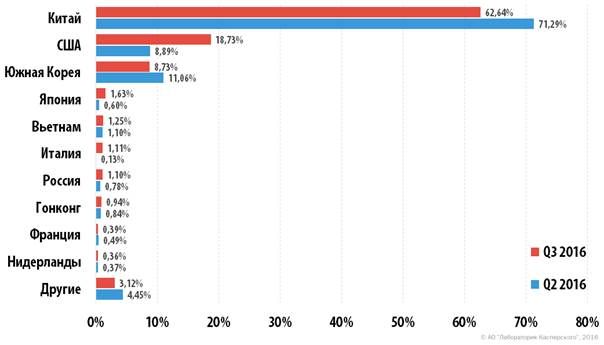

По данным «Лаборатории Касперского», в 3-м квартале 2016 г. от DDoS-атак пострадали веб-ресурсы в 67 странах мира. Абсолютное большинство их (97%) пришлось всего на три страны: Китай, США и Южную Корею. При этом Китаю «досталось» больше всех — 63% DDoS-атак были нацелены на ресурсы именно этого государства. На фоне тройки лидеров число атак, зафиксированных в России, выглядит неубедительно, однако по сравнению с предыдущим кварталом оно заметно увеличилось — с 0,8 до 1,1%.

Распределение уникальных мишеней DDoS-атак по странам, Q2 2016 и Q3 2016.

Между тем Китай бьет рекорды и по другим квартальным показателям. Так, самая долгая атака в отчетном периоде продолжалась 184 ч (7,6 дня) и была нацелена на китайского провайдера. А популярный китайский поисковик стал рекордсменом по числу DDoS-атак на одну и ту же цель — за третий квартал ресурс был атакован 19 раз.

В целом же эксперты «Лаборатории Касперского» заметили увеличение числа «умных» атак, которые используют защищенные https-соединения и таким образом избегают распознавания защитными системами. Чаще всего при подобных DDoS-атаках злоумышленники создают сравнительно небольшие по объему потоки запросов к «тяжелой» части веб-сайтов — например, к поисковым формам — и отправляют их с использованием https-протоколов, защищенных шифрованием. Системы распознавания и предотвращения DDoS-атак, в свою очередь, зачастую не способны расшифровывать трафик «на лету» и пропускают все запросы на сервер веб-ресурса. Таким образом, запросы атакующих остаются незамеченными, и DDoS-атака становится успешной даже при низкой интенсивности.

Стремление владельцев веб-ресурсов к защите информации и повышению уровня приватности, а также удешевление вычислительных мощностей привели к возникновению устойчивой тенденции: классический http заменяется на https, т. е. увеличивается доля ресурсов, работающих с использованием шифрования. Разумеется, киберпреступники не могли не попытаться использовать эту ситуацию в своих интересах. В «Лаборатории Касперского» полагают, что количество атак с использованием шифрования будет расти. Намечающаяся тенденция уже сейчас требует от разработчиков систем кибербезопасности в корне пересмотреть подходы к решению проблемы защиты от распределенных атак, поскольку наработанные решения могут оказаться неэффективными уже в ближайшем будущем.

Еще одной тенденцией остается увеличение доли атак с Linux-ботнетов — в третьем квартале она выросла на 8 процентных пунктов и к октябрю достигла 79%. Это отчасти коррелируется с ростом популярности и без того самого распространенного метода SYN-DDoS, для которого Linux-ботнеты являются наиболее подходящим инструментом. Однако на Linux сегодня работают и многие устройства Интернета вещей, например, маршрутизаторы, которые все чаще оказывается замечены в составах различных бот-сетей. Именно поэтому особое внимание экспертов привлекла публикация исходного кода ботнета Mirai, который содержит встроенный сканер, находящий уязвимые устройства Интернета вещей и включающий их в состав ботнета.